2025-MinecraftCTF-取证WP

题目描述

Geek团队运营着一个大型的Minecraft多人服务器,拥有超过5000名注册玩家。2025年8月11日下午,服务器管理员收到多名玩家举报,称服务器出现异常行为,技术在排查后发现服务器文件被勒索组织投放了勒索病毒,导致文件被加密,技术将服务器内存镜像打包交给专业网络安全团队极安云科进行排查,请你协助公司方进行排查。

取证-1.1

请提交攻击者IP

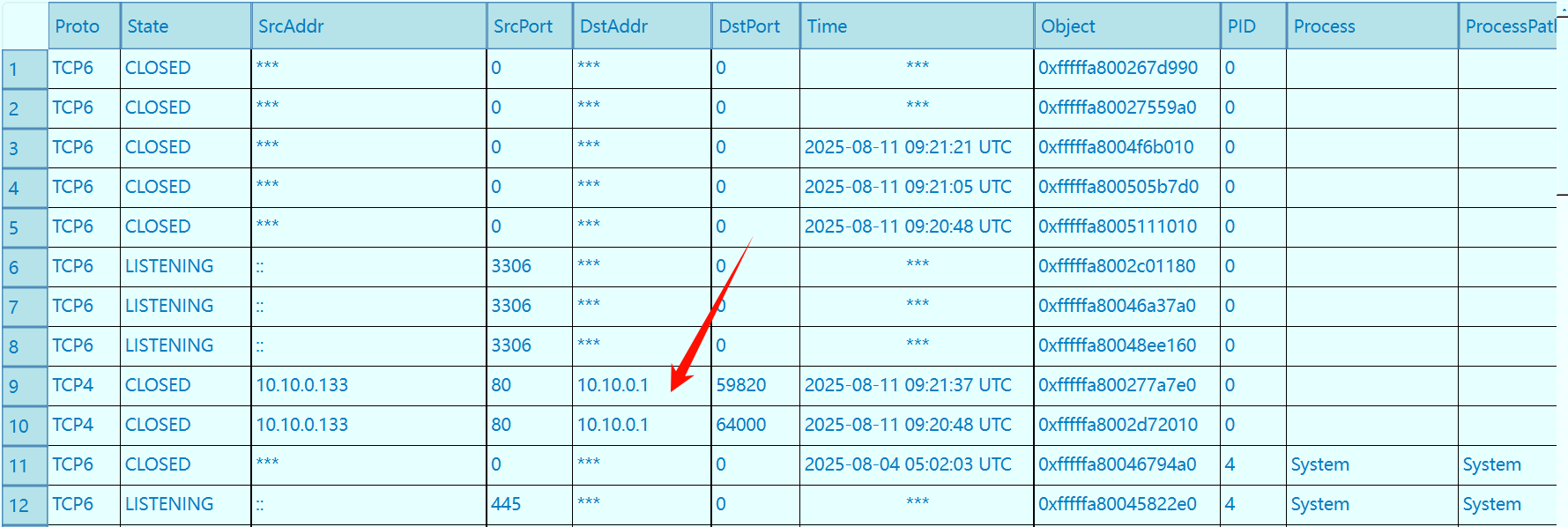

查看网络信息,除了第二题的那个外联 IP,还剩下这个,提交就对了

取证-2.1

请提交攻击者外联IP和端口

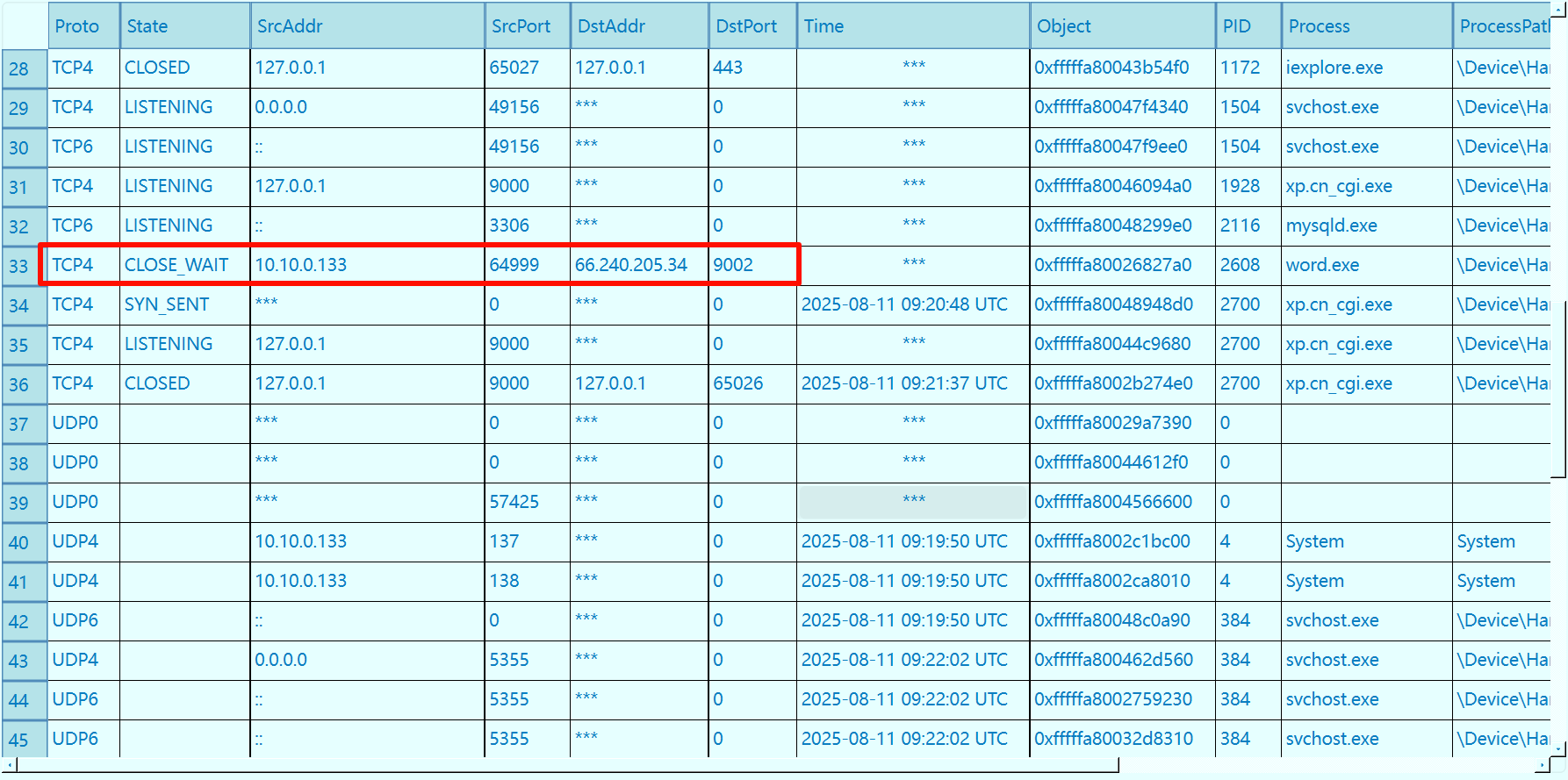

查看网络信息,发现 word.exe 进程有外联 IP 和端口,猜测为攻击者钓鱼所用

1 | MCCTF{66.240.205.34:9002} |

取证-3.1

请提交该服务器皮肤上传系统中发现的webshell绝对路径(含文件名)

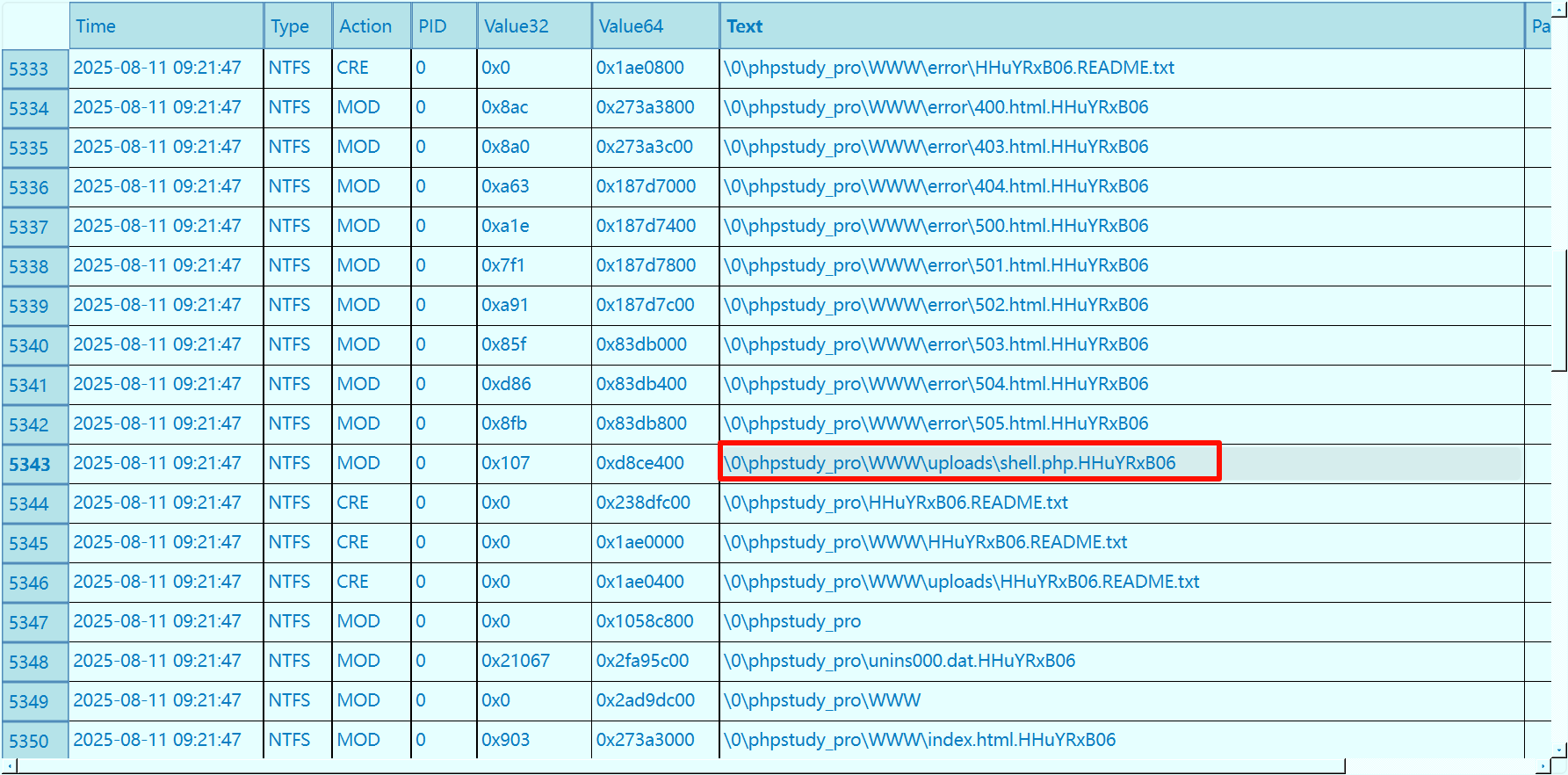

查看文件时间线,翻一下可以看到 phpstudy_pro 目录,在 uploads 目录下有一个 shell.php 文件

1 | MCCTF{C:/phpstudy_pro/WWW/uploads/shell.php} |

取证-4.1

请提交该服务器勒索病毒名称

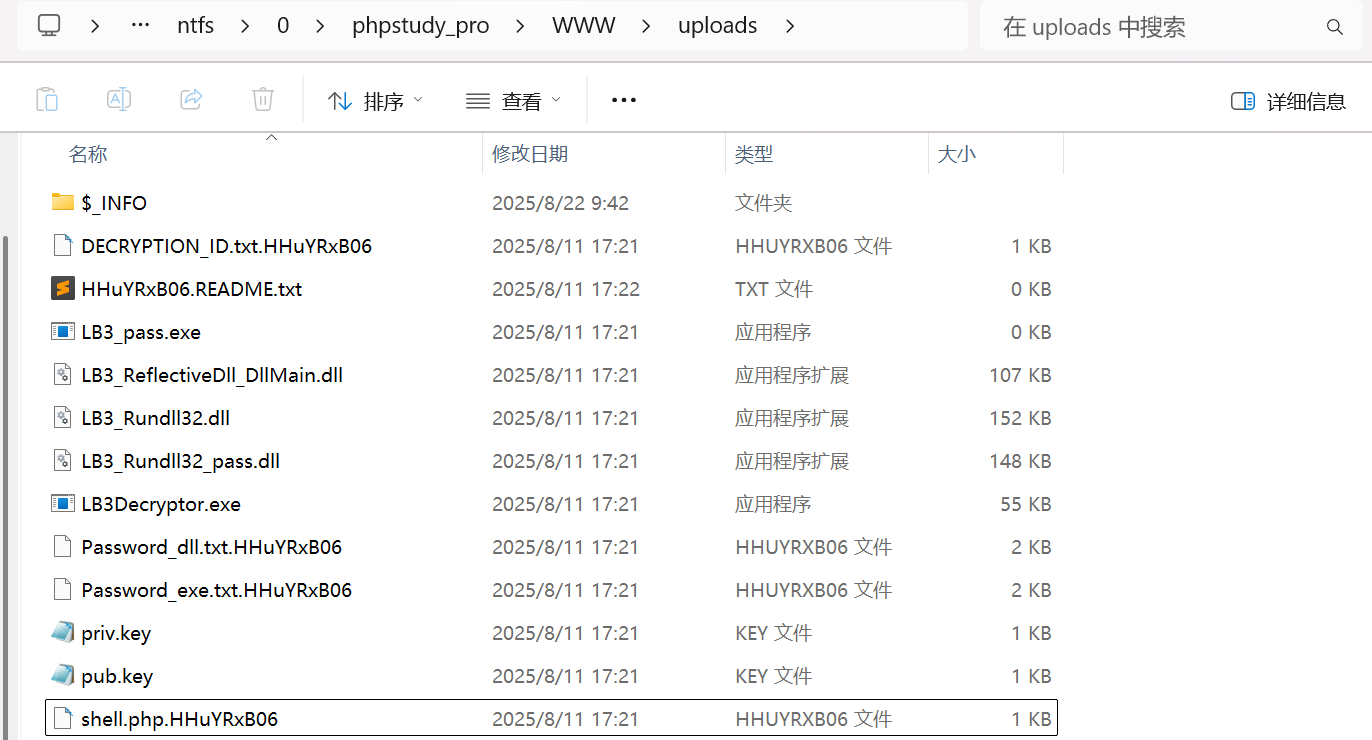

在 uploads 目录下除了有 webshell 文件,还有 LB3 开头的一系列文件

检索发现这个是勒索病毒加密程序:【病毒分析】Lockbit 3.0勒索病毒加密程序分析_lockbit3.0-CSDN博客

1 | MCCTF{LockBit 3.0} |

取证-5.1

请提提交该勒索组织留下的浏览器地址的顶级域名,如:.com

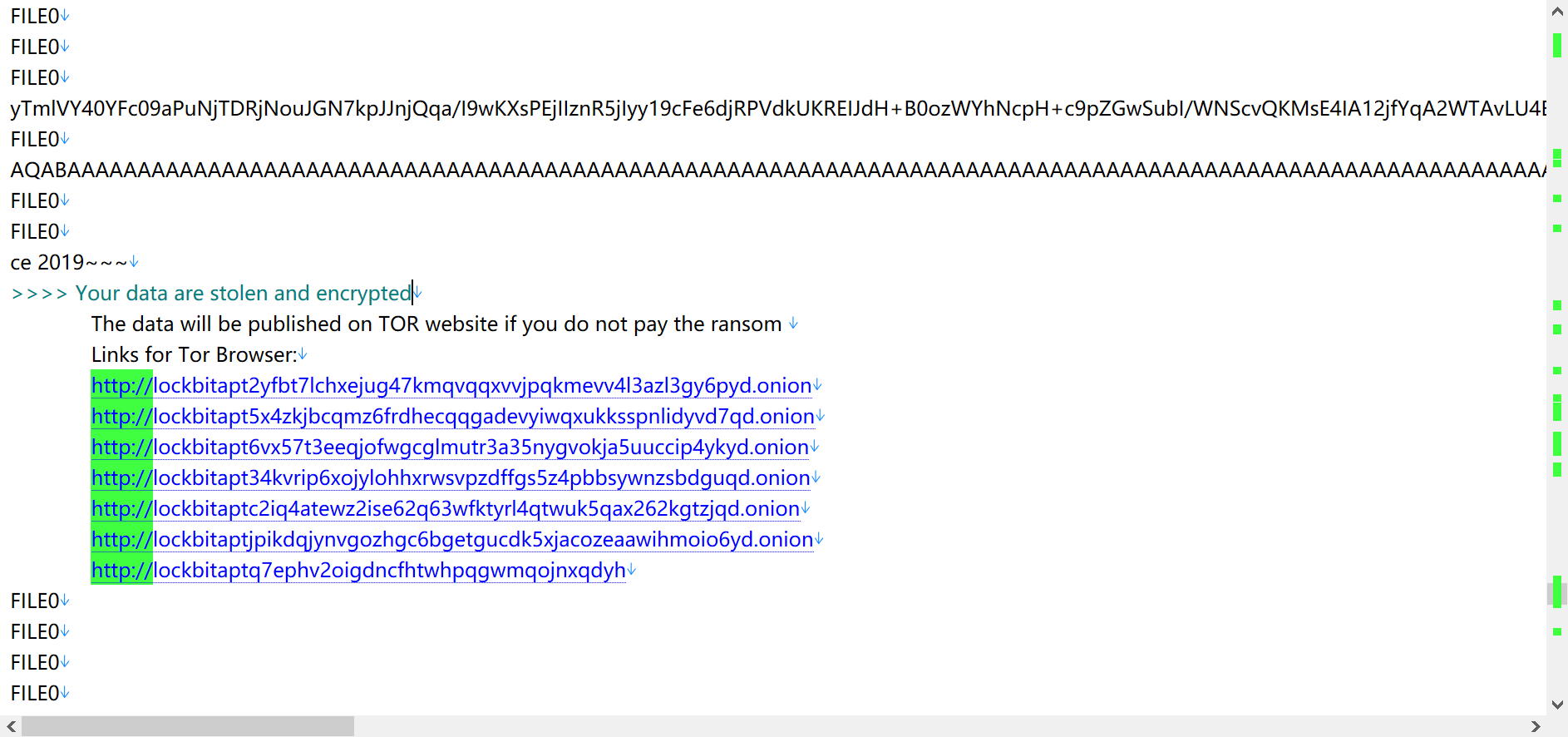

用 vol2 查看进程列表,筛选一下 notepad.exe 进程,右键 进程转储toDmp 提取 notepad.exe 的进程

导出后使用 strings 命令提取 dmp 文件的可见字符串,找到勒索信部分内容,顶级域名为 .onion

1 | strings .\2092.dmp > 1.txt |

取证-6.1

请提交该服务器网站日志内flag

根据上面分析我们可以知道勒索病毒加密程序是 LockBit 3.0,在 github 上找到项目 Tennessene/LockBit: The LockBit builder files,下载下来

在 C:/phpstudy_pro/WWW/uploads/ 目录下还有 priv.key 和 pub.key

这里之后官方给的解法是通过拉下来的 buildr 生成解密器,运行后自动遍历加密文件并解密

1 | builder -type dec -privkey %cd%\Build\priv.key -config config.json -ofile %cd%\Build\LB3Decryptor.exe |

但是无法复现出来,就这吧,了解一下即可