2025-Solar应急响应公益月赛-8月

2025-Solar应急响应公益月赛-8月

勒索环境溯源排查

题目描述

本环境来源于勒索病毒应急响应案例

此环境中涉及的勒索家族全版本加密器,思而听(山东)网络科技有限公司、solar应急响应团队已破解

在环境中已给出步骤提示,请您一步步完成每一道题目,最终复盘为什么要这么做

主要在其中黑客怎么关闭的Windows杀毒软件?可以仔细思考一下

排好时间线后可以根据桌面已有的 训练环境介绍-必读 中的溯源报告进行输出相关报告Administrator 密码为 Sierting789@

注意:如在环境启动后的一分钟没有看到3306端口开放,可手动启动phpstudy

注意:勒索加密原则上会加密所有可读、可运行文件等,但为了提高学习效率和简易程度,所以恢复了一部分文件作为线索,你可以仔细找找哦

防勒索官网:http://应急响应.com

【任务1】勒索环境溯源排查

上机排查提交病毒家族的名称,可访问应急响应.com确定家族名称,以flag{xxx}提交(大小写敏感)

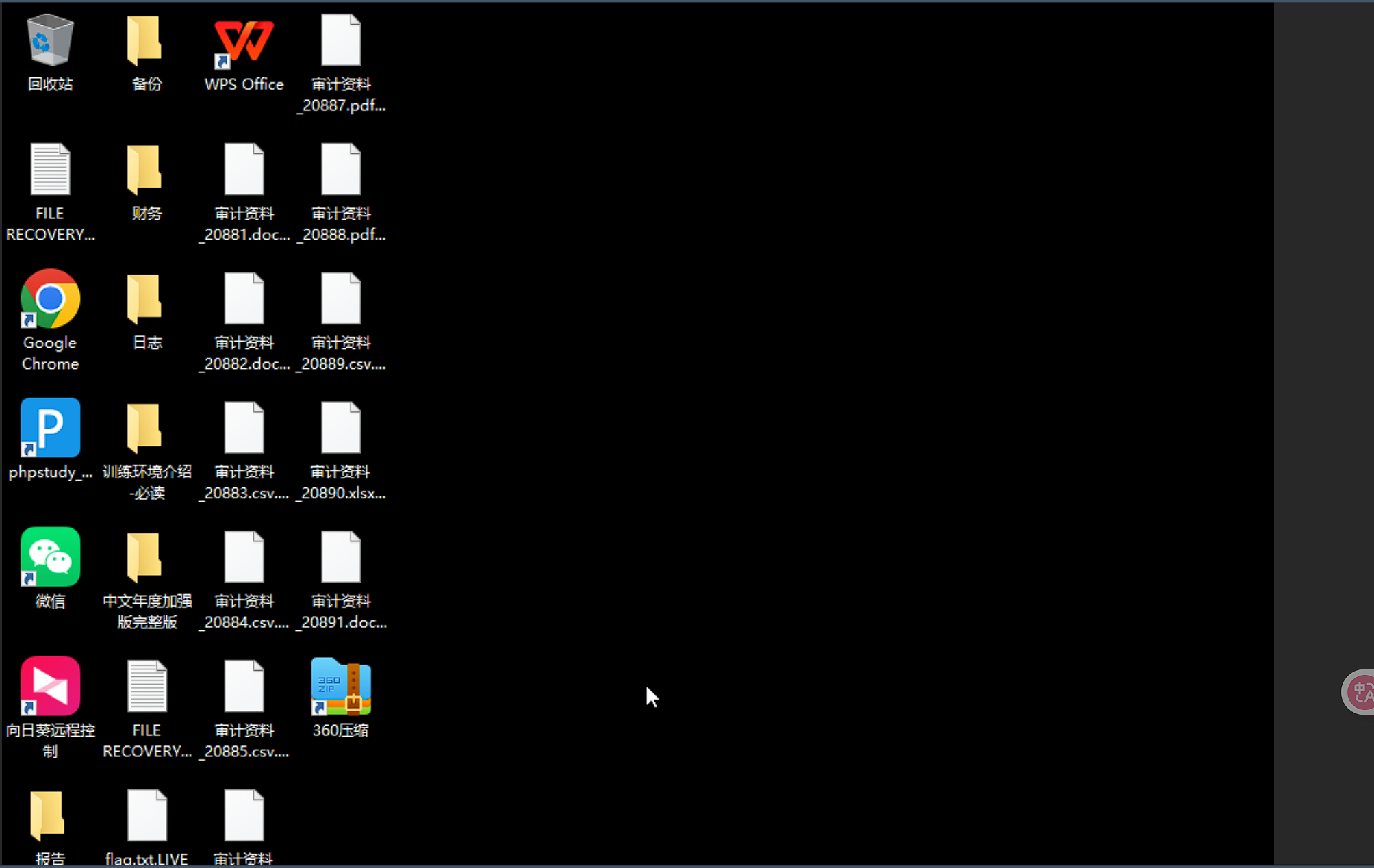

连接上题目环境,发现桌面上文件都被加密了,后缀都为 .LIVE

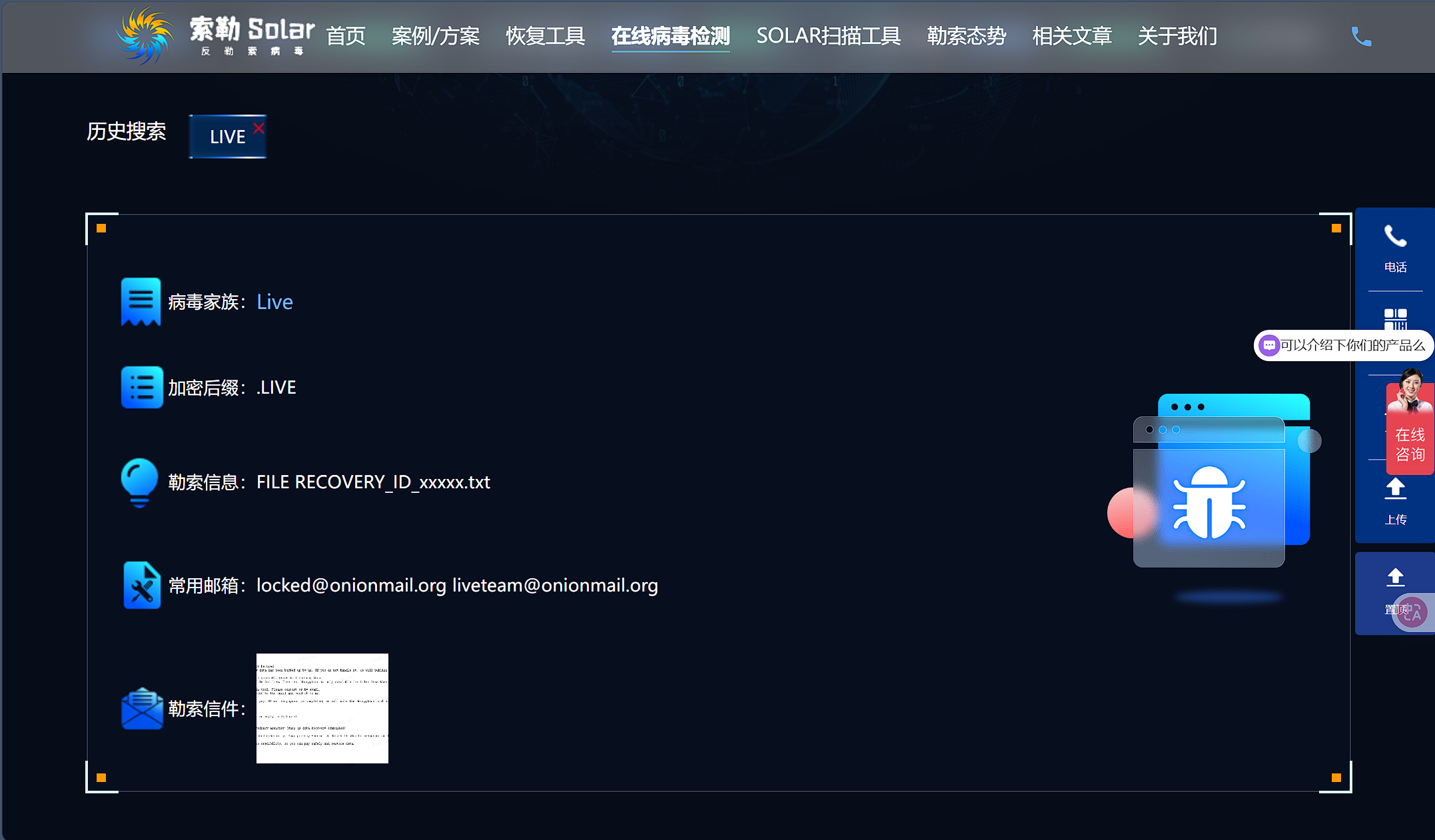

在 在线病毒检测-Solar应急响应团队 可以查到该勒索病毒家族名称为 Live

1 | flag{Live} |

【任务2】勒索环境溯源排查

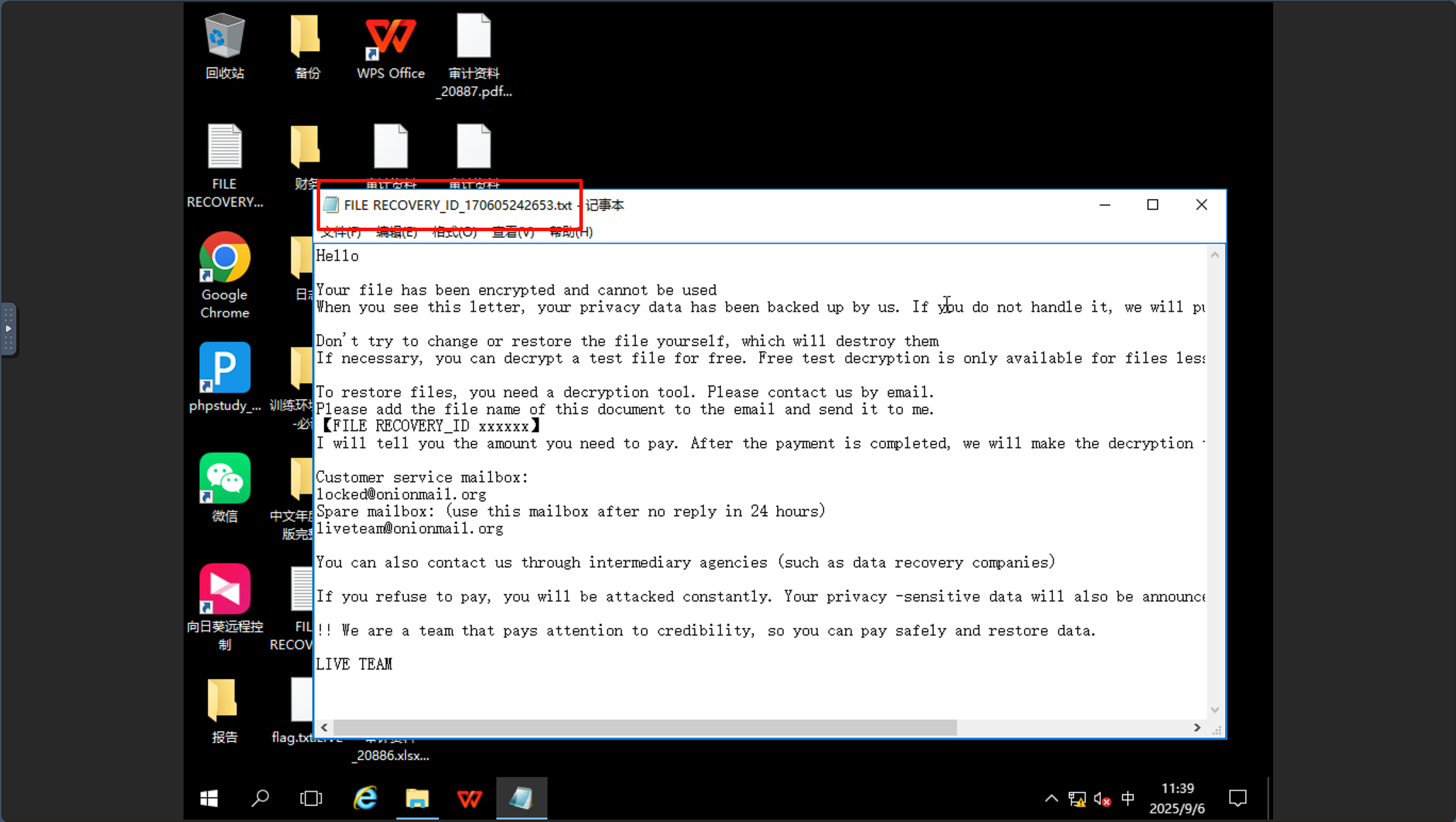

提交勒索病毒预留的ID,以flag{xxxxxx}进行提交

桌面上的勒索信打开,文件名就是勒索病毒预留的 ID

1 | flag{170605242653} |

【任务3】勒索环境溯源排查

解密并提交桌面中flag.txt.LIVE的flag,以flag{xxxx}提交

将桌面上的 flag.txt.LIVE 下载下来,在 solar 官网下载 LIVE 解密工具,运行解密命令

1 | ./LIVE_Decrypto.exe -path=D:\flag.txt.LIVE |

解密后成功恢复原始文件 flag.txt

1 | flag{cf0971c1d17a03823c3db541ea3b4ec2} |

【任务4】勒索环境溯源排查

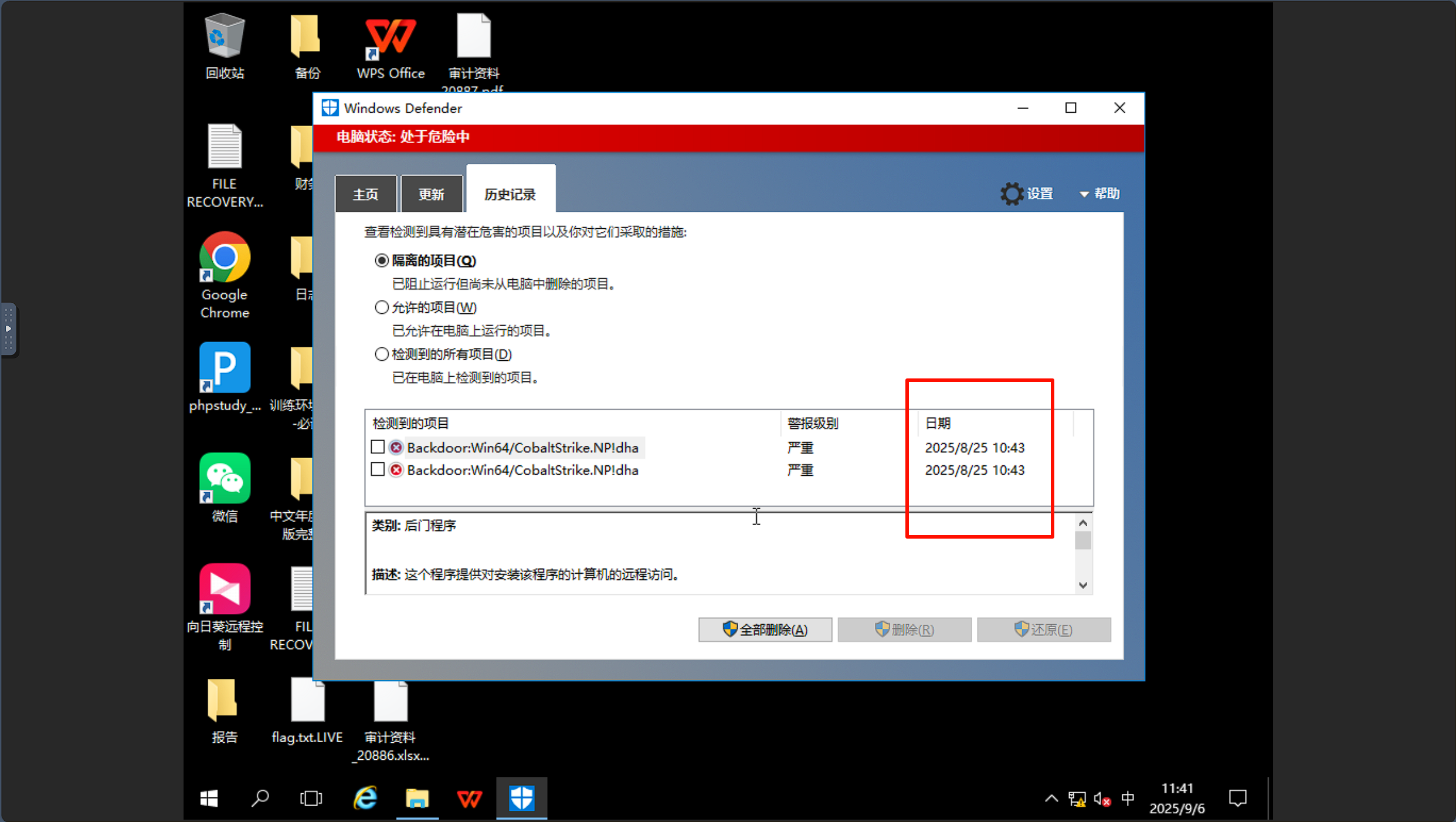

提交Windows Defender删除攻击者C2的时间,以flag{2025.1.1_1:10}格式提交

打开 Windows Defender,查看历史记录,隔离的项目中有 C2 后门以及处理日期

1 | flag{2025.8.25_10:43} |

【任务5】勒索环境溯源排查

提交攻击者关闭Windows Defender的时间,以flag{2025.1.1_1:10}格式提交

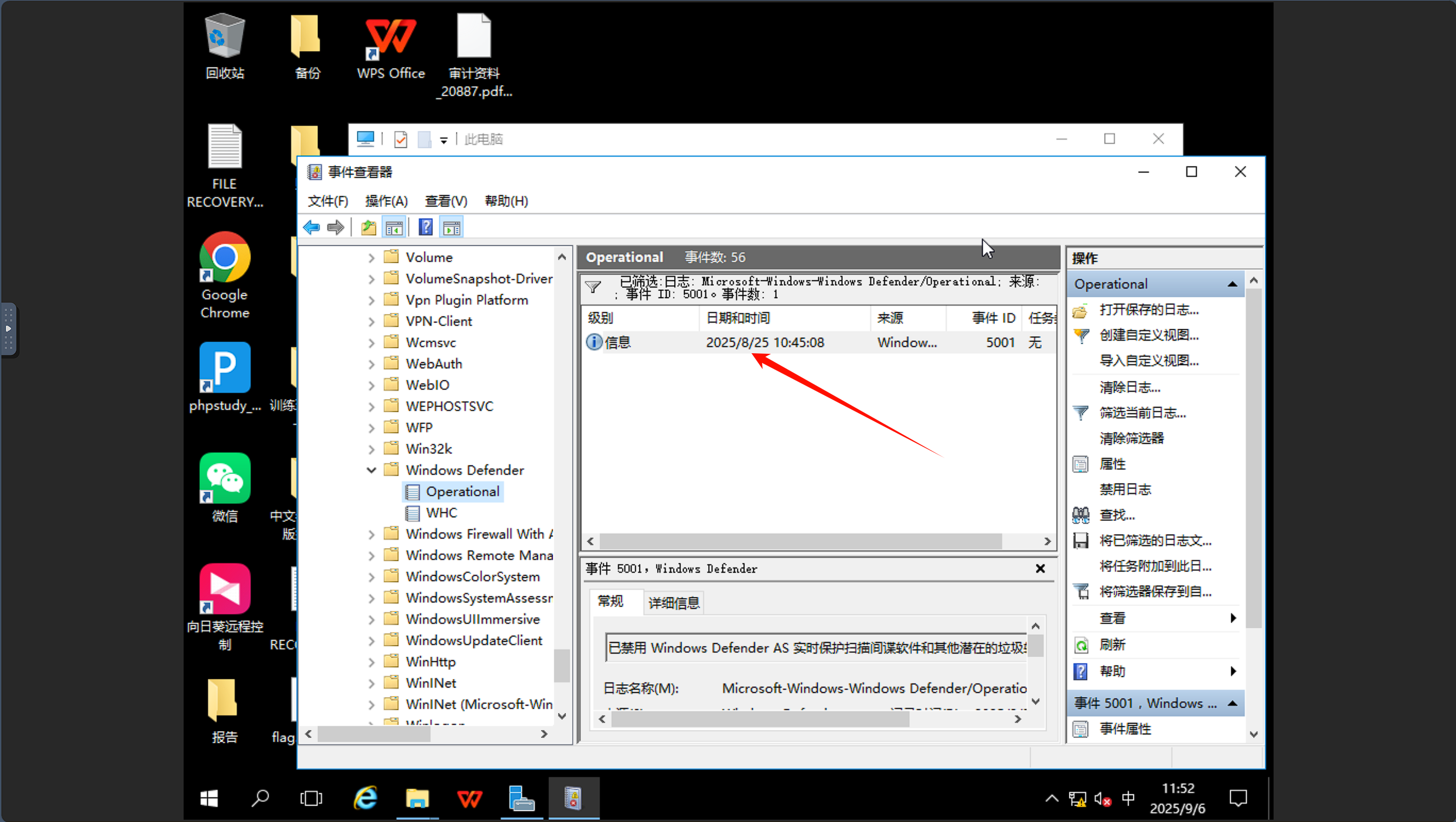

右键此电脑,点击管理,在工具中找到 事件查看器

然后依次点击 应用程序和服务日志 -> Microsoft -> Windows -> Windows Defender -> Operational,筛选 5001 事件

发现 Windows Defender 只关闭了一次,这就是攻击者关闭的事件,提交该事件的时间即可

1 | flag{2025.8.25_10:45} |

【任务6】勒索环境溯源排查

提交攻击者上传C2的绝对路径,格式以flag{C:\xxx\xxx}提交

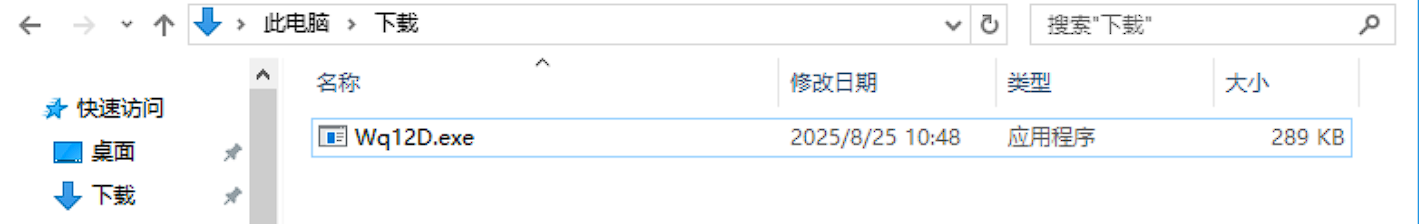

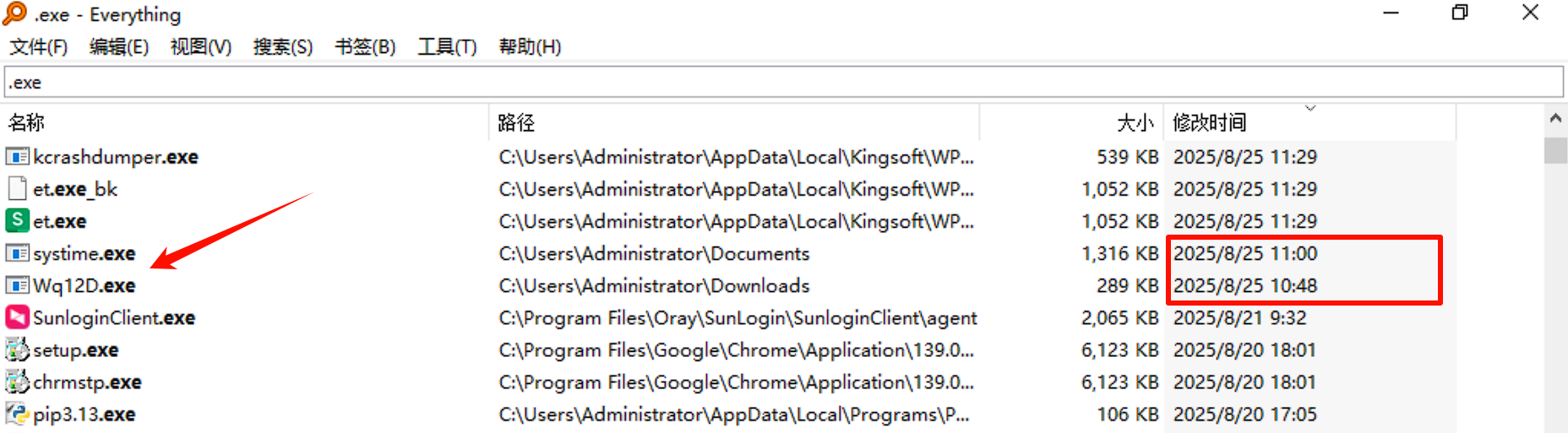

在 下载 目录发现了一个奇怪的程序,刚好是禁用 Windows Defender 之后创建的

拿出来放到微步云沙箱看看,发现确实是 C2 木马

1 | flag{C:\Users\Administrator\Downloads\Wq12D.exe} |

【任务7】勒索环境溯源排查

提交攻击者C2的IP外联地址,格式以flag{xx.x.x.x}提交

在云沙箱中网络行为中可以看到该程序想要连接的目标地址为 192.168.186.2,即为 C2 外联地址

1 | flag{192.168.186.2} |

【任务8】勒索环境溯源排查

提交攻击者加密器绝对路径,格式以flag{C:\xxx\xxx}提交

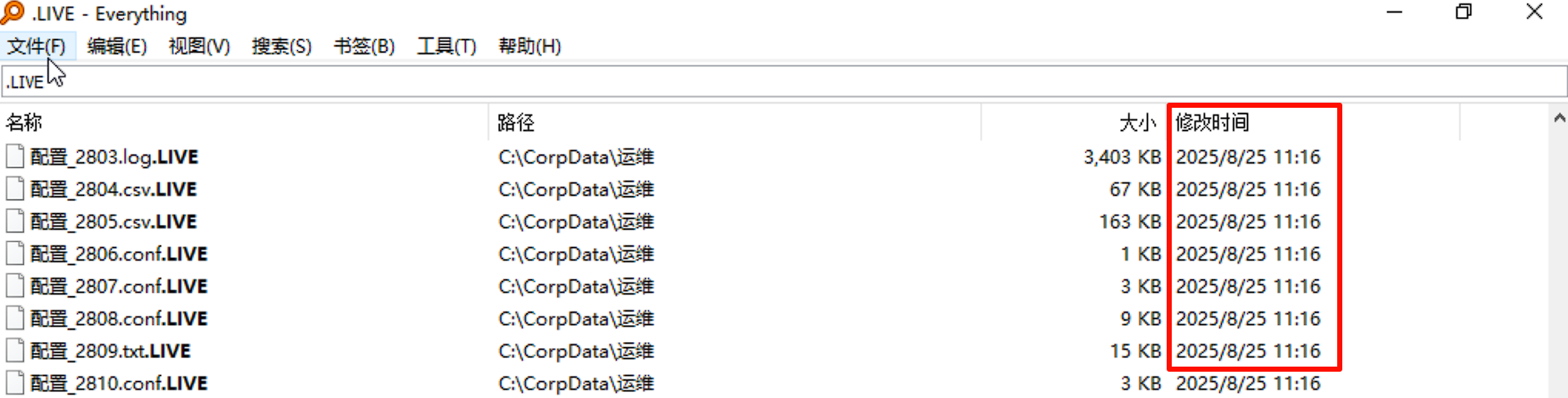

本题是通过时间线排查的

首先查找文件被加密的时间,使用 everyting 查找 .LIVE 后缀的文件,发现基本都在 2025/8/25 11:16

然后再查找 .exe 文件,按照修改时间排序,找 11:16 之前的程序,发现加密器 systime.exe

1 | flag{C:\Users\Administrator\Documents\systime.exe} |

【任务9】勒索环境溯源排查

溯源黑客攻击路径,利用的哪个漏洞并推测验证,提交起运行文件绝对路径,如:flag{C:\xxx\xxx\xxx}

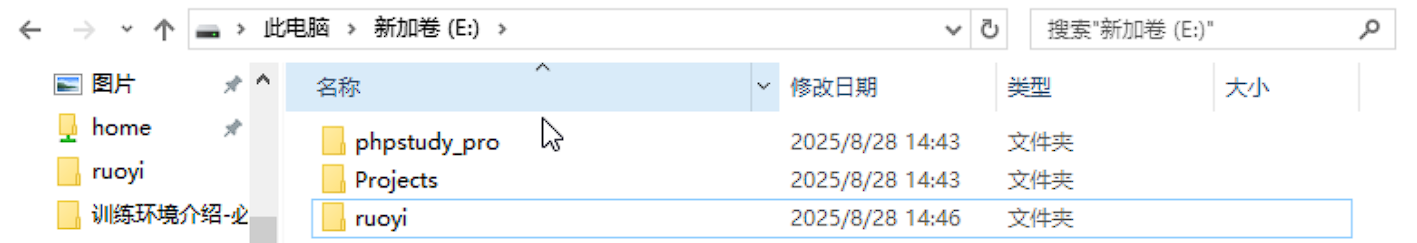

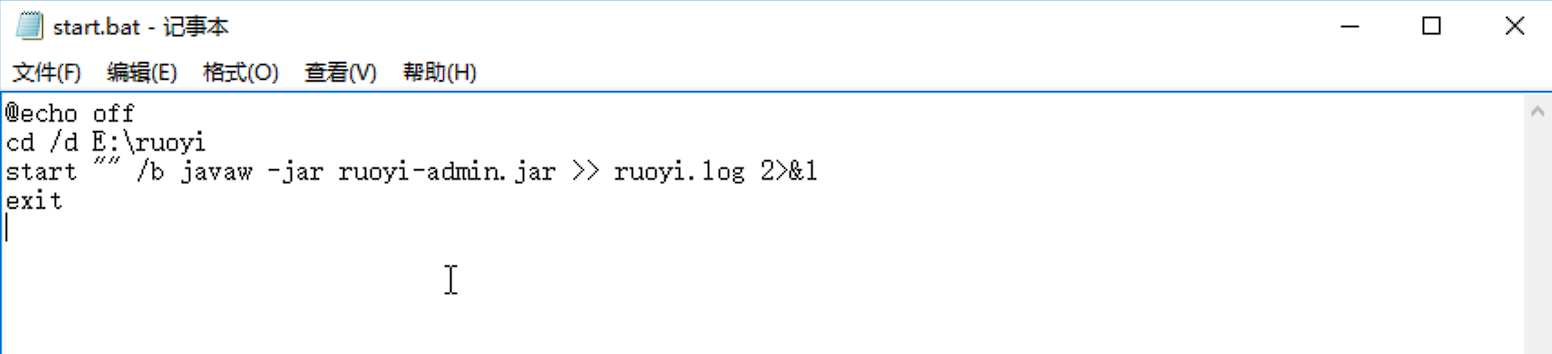

排查发现受害者主机存在两个 web 服务,一个是用小皮搭建的 PbootCMS-3.2.12,另一个是 ruoyi

刚打开小皮面板是数据库报错,搜索发现若依 4.7.1 版本也存在 SQL 注入漏洞,猜测是从 ruoyi 打进来的

打开 start.bat,运行的文件是 ruoyi-admin. jar

1 | flag{E:\ruoyi\ruoyi-admin.jar} |